Clickjacking: Beispiels-Apps zeigen, wie Eingaben unter Android abgefangen und entführt werden [Videos]

Als Betriebssystem, das von 2 Milliarden Nutzern verwendet wird, ist Android ein sehr attraktives Ziel für Angriffe aller Art und Googles Entwickler sind sehr bemüht all die möglichen Szenarien auszumerzen oder zumindest abzuschwächen. Eine sehr beliebte Methode ist das Clickjacking, mit dem der Nutzer guten Glaubens auf einen Button klickt, und in Wahrheit angreifenden Apps die volle Kontrolle über das System geben. Auch das direkte Auslesen von Passwörtern wird mit einem Beispiel gezeigt.

Apps haben unter Android die Möglichkeit, Inhalte über das System oder über andere Apps zu zeichnen und sich so selbst in den Vordergrund zu bringen. Das ist erst einmal kein großes Problem und kann auch sehr praktisch eingesetzt werden, wobei z.B. die Chatheads des Facebook Messengers eines der bekanntesten Beispiele sind. Doch diese Funktion kann mit genügend krimineller Energie auch für Angriffe auf den Nutzer und das gesamte Betriebssystem genutzt werden.

Auf der Webseite Cloak and Dagger wurden eine ganze Reihe von Beispielen inklusive Videos veröffentlicht, die zeigen wie sich die Funktion zum Überzeichnen des Betriebssystems für Angriffe nutzen lässt. Ich zeige hier einfach mal die Videos inklusive einer kurzen Erklärung, die vielleicht dafür sorgen dass die Nutzer noch etwas aufmerksamer und auch misstrauischer gegenüber Apps aus unbekannten Quellen werden.

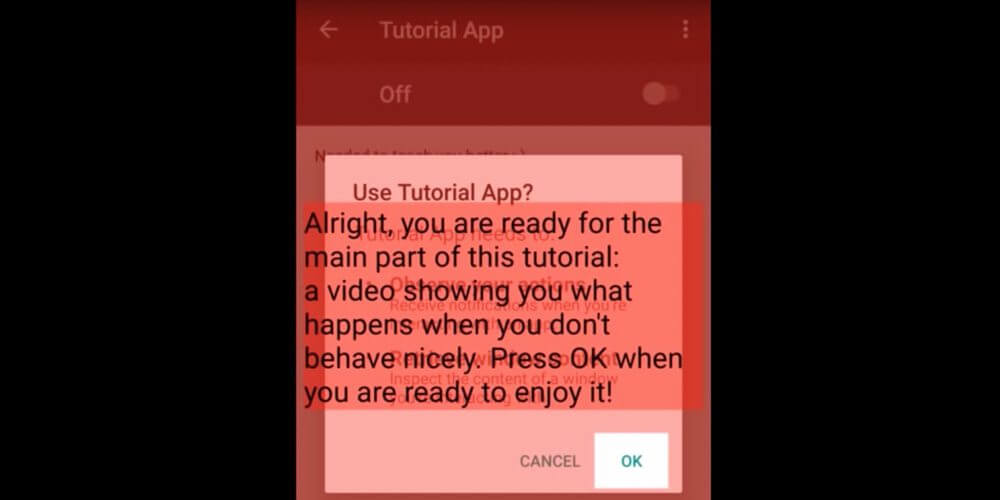

Bei dieser Methode werden die Overlays direkt über die System-Meldungen gelegt und verdecken alle eigentlich in den Dialogen dargestellten Inhalte und Warnmeldungen. Stattdessen bleiben nur die Bereiche mit den Buttons frei, auf die der Nutzer gutgläubig drauf tippt um die App zu starten. Stattdessen wird eine App im Hintergrund installiert. Damit der Nutzer während der Installation nicht abbricht, wird ihm ein kurzes Video angezeigt, das wiederum den Installationsprozess überdeckt.

Mit obiger Attacke lassen sich alle Tastatureingaben des Nutzers auslesen, inklusive aller Zugangsdaten und Passwörter. Dazu wird eine transparente Apps über die Tastatur-App gelegt, die alle Touches abfängt und automatisch an die Tastatur-App weitergibt. Durch das über die einzelne Tasten gelegte Gitter kann aber sehr leicht ausgewertet werden welche Tasten gedrückt wurden, und so sehr leicht auch das Passwort des Nutzers ausgelesen werden. Mit etwas mehr Feintuning ist es sicherlich auch möglich die App nur dann zu aktivieren wenn sensible Informationen eingegeben werden.

Mit einer anderen Methode gelingt es auch ohne Auslesen der Tastatureingaben das Passwort und die Zugangsdaten des Nutzers auszulesen: Dazu wird etwa beim Start der Facebook-App das Login-Feld überzeichnet und durch zwei Eingabefelder einer angreifenden App ersetzt. Diese fängt dann die Eingaben ab und hat sofort die Zugangsdaten des Nutzers. Auch dabei ist es für den Nutzer nicht zu bemerken dass er seine Zugangsdaten gerade an eine Dritt-App weitergibt und nicht direkt in das Facebook-Formular eingibt.

These attacks allow a malicious app to completely control the UI feedback loop and take over the device — without giving the user a chance to notice the malicious activity. These attacks only require two permissions that, in case the app is installed from the Play Store, the user does not need to explicitly grant and for which she is not even notified. Our user study indicates that these attacks are practical. These attacks affect all recent versions of Android (including the latest version, Android 7.1.2), and they are yet to be fixed.

Google ist natürlich seit langer Zeit über dieses Problem informiert und hat auch schon erste Schritte unternommen um solche Angriffe in Zukunft zu verhindern: Sowohl unter Android Nougat 7.1.2 als auch unter Android O wurden Maßnahmen gesetzt mit denen es Apps nicht mehr ermöglicht wird über System-Elemente zu zeichnen. Doch laut der Webseite gilt dies nur für bestimmte Overlays und alle Angriffe sind auch mit der neuesten Android-Version inklusive Sicherheits-Patch vom Monat Mai möglich.

Möglicherweise wird auch Google Play Protect in Zukunft stärker auf solche Angriffe eingehen und solche Funktionen automatisch erkennen und den Nutzer davor warnen bzw. die Apps zur Deinstallation vorschlagen. Der einfachste Weg wäre natürlich das Abschalten dieser Möglichkeit, aber da es praktische Einsatzmöglichkeiten (wie bereits beschrieben) gibt, möchte man die App-Entwickler wohl nicht unnötig in ihren Möglichkeiten beschneiden.

Glücklicherweise lassen sich diese Art von Angriffen erkennen und sind auch nicht ganz so weit verbreitet, aber dennoch sollte man immer die Augen offen halten und im besten Falle nur Apps aus dem Play Store installieren.

» Beispiele und Erklärungen bei Cloak and Dagger

GoogleWatchBlog bei Google News abonnieren | GoogleWatchBlog-Newsletter