Android-Sicherheitslücke: Lockscreen mit Passwortschutz lässt sich mit einfachsten Mitteln (und viel Zeit) umgehen

In den letzten Monaten sind gleich zwei schwerwiegende Sicherheitslücken in Android aufgetaucht, die einem Angreifer nahezu die volle Kontrolle über das System geben: Zum ersten der bekannte Stagefright-Bug der unbemerkt auf das Smartphone kommt und zum zweiten der Bug im Garbage Collector mit dem sich Apps einfach austauschen lassen. Ein Sicherheitsforscher hat nun eine weitere Lücke entdeckt, die zwar längst nicht so schwerwiegend ist, aber doch eine große Schwäche im Lockscreen aufzeigt. Mit etwas Geduld lässt sich die Eingabe des Passworts aushebeln.

Es gibt viele Möglichkeiten um ein Android-Smartphone zu sperren und vor fremden Zugriffen zu schützen: Da wären zum einen der klassische Weg über die PIN-Eingabe, das Entsperrmuster – das leider nur wenig Sicherheit bietet oder aber auch das vermeintlich sichere Passwort. Da alle weiteren Varianten wie Gesichtserkennung, Spracherkennung und auch Fingerabdruck noch relativ leicht zu fälschen sind, lasse ich die mal außen vor. Bislang galt das Passwort als sicherste und praktisch unknackbare Alternative – aber auch dies lässt sich mit etwas Aufwand, aber ohne große Mittel, umgehen.

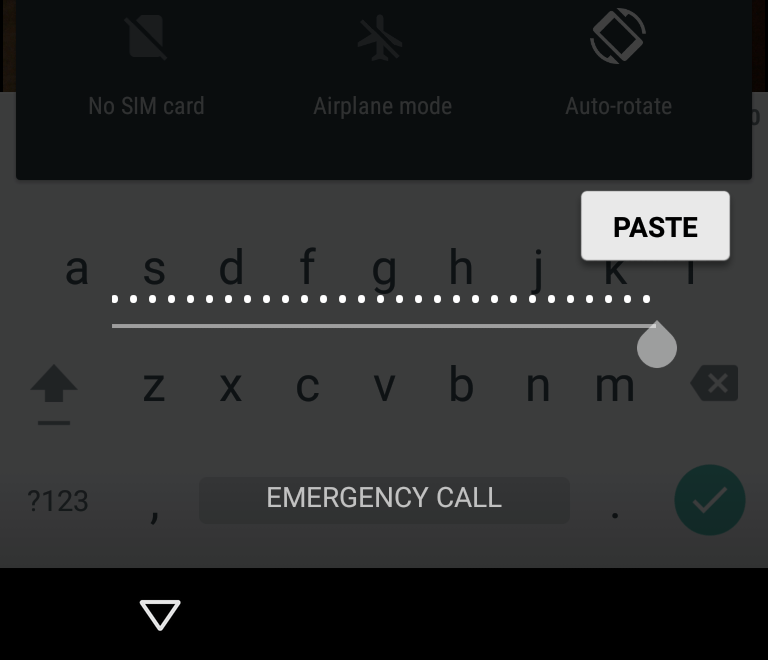

Auch wenn das Smartphone mit Passwort gesperrt ist, werden dem Nutzer noch zwei Funktionen zur Nutzung angeboten: Die Kamera und die Telefon-App, und genau diese beide werden für den „Hack“ verwendet: Als erstes öffnet man die Telefon-App und gibt eine beliebige 10stellige Nummer ein. Anschließend wird diese Nummer markiert, kopiert und noch neun weitere male eingefügt, so dass am Ende eine 100stellige Zeichenkette dort steht. Diese wird nun wieder kopiert. Jetzt wird die Kamera-App geöffnet und aus dieser heraus die Notification Bar herunterzogen um in die Einstellungen zu gelangen. Daraufhin wird wieder das Passwort angefordert, und es wird die kopierte Zeichenkette dort wieder eingefügt. Dieses Spiel wird so lange getrieben, bis der Launcher überlastet ist und abstürzt.

Es benötigte viele Versuche und etwas Geduld, aber irgendwann gibt der Launcher auf und startet sich nach völliger Überlastung von selbst neu. Doch nach dem Neustart kommt nicht etwa die Passworteingabe, sondern der Nutzer ist direkt im Homescreen von Android. Von hier aus kann das Smartphone nun vollwertig genutzt werden, und auch der Developer-Modus ist ganz normal zu erreichen. Von dort lässt sich nun noch das USB-Debugging aktivieren und alle auf dem Gerät befindlichen Daten über einen PC absaugen.

Für diese Sicherheitslücke müssen einige Voraussetzungen gegeben sein:

– Es funktioniert nur mit Stock Android und einigen wenigen angepassten Launchern

– Der Bug kann nur unter Android 5.x Lollipop genutzt werden

– Das Smartphone muss mit Passwort geschützt sein

– Man muss viel Zeit haben

Da die meisten anderen Launcher keine Kopier- und Einfügen-Funktion in der Telefon-App haben, kann der Bug dort schon einmal nicht mehr genutzt werden und ist somit wirkungslos. Daher funktioniert das ganze tatsächlich nur mit Googles freier Android-Version. Außerdem muss ein Angreifer für lange Zeit ungestört sein um den Schutz auszuhebeln, der als weiterer Haken auch noch unbedingt ein Passwort sein muss. Alle anderen Sperrmethoden lassen sich durch diesen Trick nicht umgehen. Betroffen ist zudem nur Android 5.x Lollipop.

Google hat die Lücke bereits gestopft und ein Update für alle Nexus-Geräte ausgerollt, so dass diese nicht mehr betroffen sind. Dennoch interessant, mit welchen relativ einfachen Mitteln sich das ganze System zum Absturz bringen lässt/ließ.

» Schritt für Schritt Anleitung des Entdeckers

GoogleWatchBlog bei Google News abonnieren | GoogleWatchBlog-Newsletter