Sicherheitsforscher: Android-Apps können relativ unbemerkt den gesamten Display-Inhalt aufzeichnen

Es gibt viele Einsatzgebiete von Malware-Apps, ein großer Teil besteht aber einzig und allein darin, die Daten von möglichst vielen Nutzern abzugreifen und so an Zugangsdaten für die diversen Online-Dienste oder gar das Online-Banking zu kommen. Wie Sicherheitsforscher jetzt gezeigt haben, ist es unter Android relativ leicht und mit wenig Aufwand möglich, den komplett Bildschirminhalt aufzunehmen, ohne dass dem Nutzer dies auf den ersten Blick bewusst ist.

Malware-Apps haben ganz verschiedene Zielrichtungen, vom ausspionieren der Nutzerdaten über das automatisierte Klicken von Werbebannern bis hin zum Zusammenschluss zu riesigen Bot-Netzwerken. Erstes ist unter einem Großteil der aktuellen Android-Versionen leichter als man denken könnte, denn es ist gar nicht notwendig sich in einzelne Apps zu hacken oder sich als diese auszugeben, denn es kann mit einfachen Mitteln das gesamte Display aufgezeichnet werden.

Unter Android gibt es ein MediaProjection-Framework, mit dem Apps sehr einfach das Aufzeichnen des gesamten Displays und sogar der Audio-Spur anfordern und durchführen können. Dadurch erzeugt Android ein virtuelles Display und projiziert alle zulässigen Inhalte des Displays auf das andere, das so von der App aufgezeichnet und ausgewertet werden kann. Zulässig aus dem Grund, weil App-Entwickler sich durch ein einfaches Flag vor dieser Aufzeichnung schützen können.

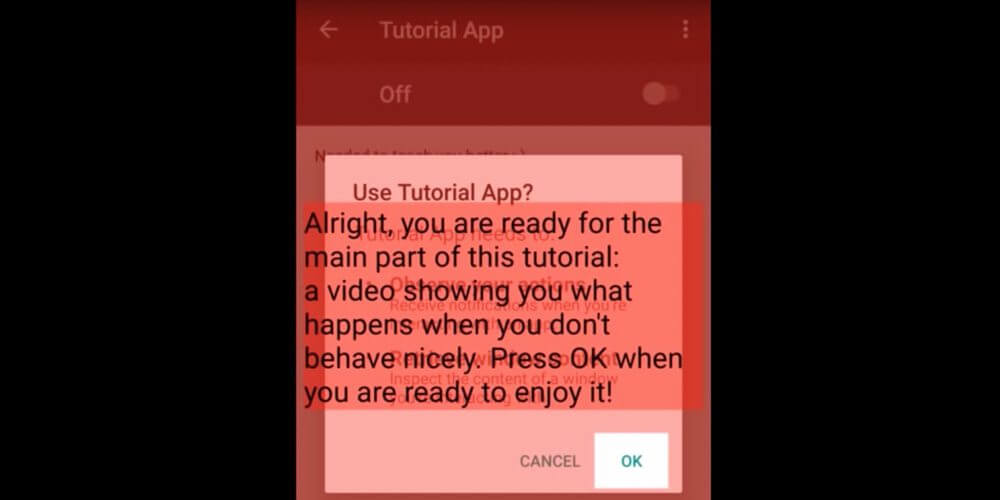

Startet eine App eine solche Aktion, wird der Nutzer lediglich über eine kleine Warnung darüber informiert, dass der Inhalt nun übertragen wird. Diese Warnung kann allerdings sehr leicht überdeckt werden und ist dann für den Nutzer nicht mehr sichtbar. Ein solches Vorgehen wurde erst vor wenigen Tagen durch eine andere Malware im Play Store gezeigt.

Hat eine App dann Zugriff auf das gesamte Display, können Daten so sehr leicht ausgewertet werden, so dass etwa nur Aufzeichnungen stattfinden wenn die Tastatur-App eingeblendet wird – denn da wird es dann interessant und das Ausspähen von Passwörtern kinderleicht.

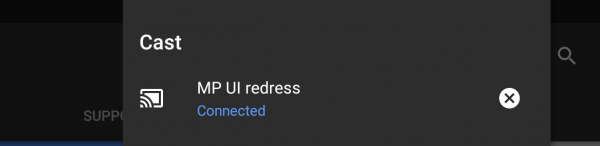

Eigentlich ist diese Funktion dafür gedacht, um das Display Casten und auf den Fernseher oder andere Displays übertragen zu können, kann aber eben auch für solche Zwecke verwendet werden. Aber erst durch das Überzeichnen der Warnmeldung wird das (und vieles andere) zu einem wirklichen Problem. Als Nutzer steht man aber dennoch nicht ganz im Regen, denn bei einer aktiven Projektion wird das obige Cast-Symbol in den Benachrichtigungen angezeigt und informiert über den Vorgang.

Entdeckt wurde dieses Problem bereits Anfang des Jahres, und wurde von Google mit Android Oreo bereits gefixt. Bei allen Android-Versionen unter 5.0 war ein solcher Zugriff nur mit Root möglich, so dass man sagen kann dass der durchschnittliche Nutzer nicht betroffen ist. Betroffen sind also alle Smartphones zwischen Android 5.0 und 8.0, was nach der aktuellen Verbreitung immerhin gut dreiviertel des Marktes sind. Einen Fix wird es wohl wie üblich nicht geben, da die Hersteller ihn nicht mehr ausliefern.

Google hat das Problem als „High“ eingestuft und aus diesem Grund auch in der aktuellen Android-Version gefixt. Mit der Überzeichnung von System-Dialogen kann aber sicher noch sehr viel mehr Schindluder getrieben werden, so dass es kein Wunder ist dass Google nun aktiv wird und die falsche Verwendung von APIs sperren möchte. Bisher ist nicht bekannt, dass ein App diese Lücke ausgenutzt hat.

Siehe auch

» Bis zu 500.000 Nutzer betroffen: Sicherheitsforscher entdecken neue Clickjacking-Malware im Play Store

» Clickjacking: Beispiels-Apps zeigen, wie Eingaben unter Android abgefangen und entführt werden [Videos]

GoogleWatchBlog bei Google News abonnieren | GoogleWatchBlog-Newsletter