Android: Strandhogg 2.0 – Sicherheitsforscher zeigen neue Sicherheitslücke in Android – Google reagiert

Google stopft einmal pro Monat durch das Android-Sicherheitsupdate zahlreiche Lücken im Smartphone-Betriebssystem, die in den allermeisten Fällen nicht aktiv ausgenutzt worden sind und meist nur ganz bestimmte Komponenten betreffen. Jetzt haben Sicherheitsforscher eine neue Schwachstelle im Betriebssystem entdeckt, die einen Großteil aller Android-Nutzer betrifft und durch geschicktes Verstecken Daten abgreifen kann: Strandhogg 2.0.

Die meisten Sicherheitslücken in Android sind eher theoretischer Natur und werden von Google mit dem monatlichen Sicherheitsupdate vorsorglich gestopft, dass sie nicht eines Tages ausgenutzt werden können. Es gibt aber auch die großen Sicherheitslücken, die nicht nur einzelne Komponenten, sondern das Große und Ganze Betriebssystem betreffen und potenziell gefährlich sein können. Eine solche wurde nun mit Standhogg 2.0 wieder entdeckt.

Die Sicherheitslücke Strandhogg 2.0 trägt den gleichen Namen wie der im vergangenen Jahr entdeckte Vorgänger und ist nun mit einer leicht veränderten und laut Sicherheitsforschern gefährlicheren Methode wieder aufgetaucht. Über diese Lücke ist es Apps möglich, nahezu beliebige Daten abzugreifen und sich umfangreiche Berechtigungen im Betriebssystem zu sichern, ohne dass der Nutzer dies bemerkt – selbst für erfahrene Nutzer ist es schwer zu erkennen.

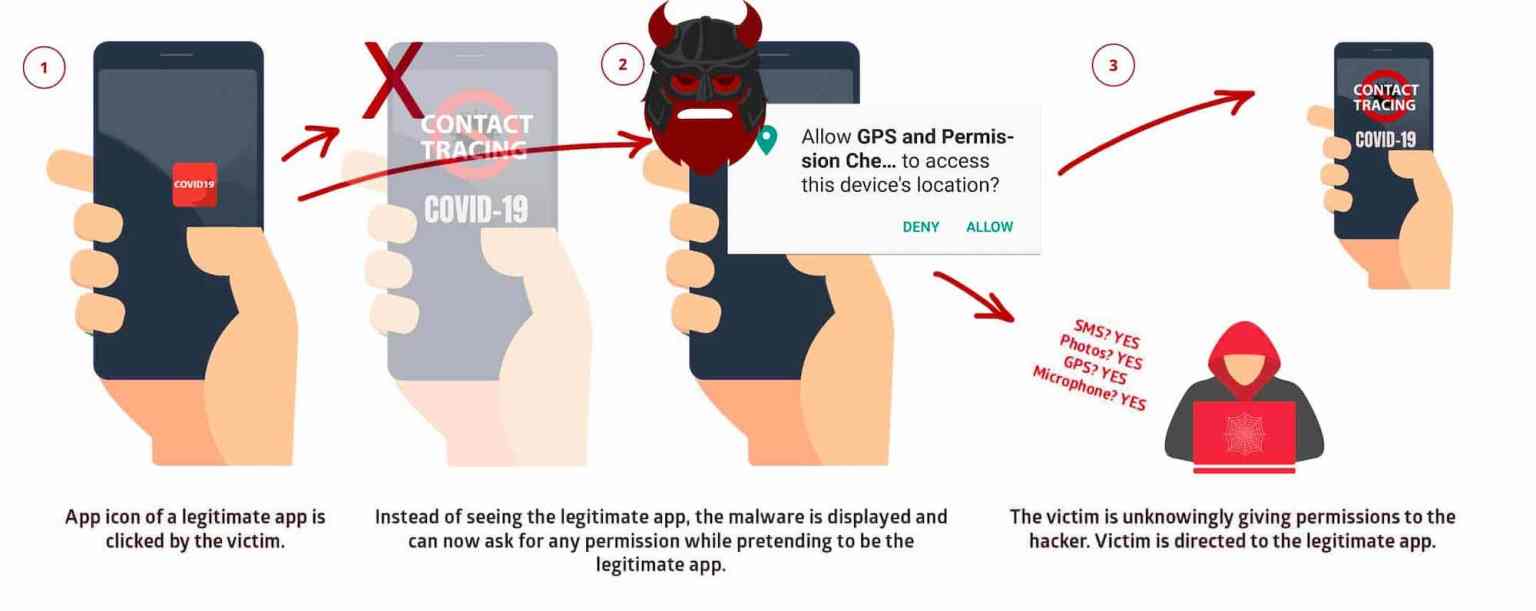

Strandhogg 2.0 kann sich innerhalb einer modifizierten App verstecken, die keinerlei besondere Berechtigungen benötigt und auf den ersten Blick somit ungefährlich wirkt. Strandhogg 2.0 macht es sich eine Lücke im App-Wechsel von Android zunutze, auf die jede App ohne Berechtigungen zugreifen kann. Die modifizierte App kann den Start einer anderen, harmlosen, App erkennen und sich blitzschnell selbst darüber legen und dem Nutzer somit vorgaukeln, dass er gerade diese App verwendet.

Auf der unten eingebundenen Infografik seht ihr ein Beispiel: Der Nutzer startet die vertrauenswürdige Onlinebanking-App seiner Bank. Die Malware erkennt diesen Start, startet sich selbst und liegt somit über dieser Banking-App – eine reine Automatisierung. Die App gibt sich dann als die Ursprungs-App aus und kann somit Logindaten abfragen oder sich Berechtigungen einholen, die der Nutzer vermeintlich der vertrauenswürdigen App zugesteht.

Google Chrome: Der Großteil aller Sicherheitslücken im Browser haben die gleiche Ursache – Abhilfe möglich

Google hat die Sicherheitslücke bereits bestätigt und wird sie mit dem nächsten Android-Sicherheitsupdate beheben. Schon jetzt hat man aber auch Google Play Protect, den umfangreichen Scan und Schutz über alle installierten Android-Apps entsprechend aufgerüstet und kann Apps mit Strandhogg 2.0-Code erkennen. Somit dürfte diese Lücke keine große Chance haben, sich zu verbreiten. Laut Google und den Sicherheitsforschern soll die Lücke bisher nicht aktiv ausgenutzt worden sein.

Weitere Details möchte man erst veröffentlichen, wenn Android entsprechend mit Patches versorgt worden ist. Weil das Sicherheitsupdate schon nächste Woche ausgerollt werden sollte und Google gleichzeitig Play Protect aufgerüstet hat, besteht aber keine echte Gefahr – auch wenn die Entdecker von einer potenziell sehr gefährlichen Lücke sprechen. Gefährlich vor allem deswegen, weil sie kaum zu erkennen ist.

Die Sicherheitslücke erfordert die Installation einer Malware-App und kann natürlich auch nur eine begrenzte Anzahl Apps erkennen und sich als diese ausgeben. Wer also Apps außerhalb des Play Stores installiert, alle Warnungen ignoriert, wahllos Berechtigungen verteilt und alle Sicherheitssysteme aktiviert hat ist die Zielgruppe. Alle anderen sollten sich nicht sorgen. Ausgenutzt werden kann die Lücke in allen Android-Versionen bis 9.0 Pie.

Google Messages: Der Android-Messenger soll sichere Ende-zu-Ende-Verschlüsselung für RCS ermöglichen

GoogleWatchBlog bei Google News abonnieren | GoogleWatchBlog-Newsletter