Effektive Sicherheitspraktiken in der Google Cloud: Leitlinien und 15 erprobte Methoden

Im digitalen Zeitalter setzen Unternehmen vermehrt auf Cloud-Technologien, wobei die Sicherheit nach wie vor von zentraler Bedeutung ist. Die Übertragung kritischer Arbeitsprozesse in die Cloud birgt jedoch potenzielle Risiken, wenn sie nicht mit angemessener Sorgfalt durchgeführt wird. Organisationen, die die Google Cloud Platform (GCP) nutzen, sollten Sicherheitsaspekte im gesamten Lebenszyklus ihrer Software – von der Konzeption bis zur Bereitstellung und darüber hinaus – berücksichtigen. Auf diese Weise schützt man sensible Daten, verhindert Verstöße und meidet mögliche kostspielige Konsequenzen wie Reputationsschäden. Dieser Beitrag erläutert praktische Maßnahmen und Leitlinien zum effizienten Schutz.

Sicherheitsherausforderungen in Google-Cloud-Umgebungen

Obwohl die Google Cloud eine Vielzahl robuster Sicherheitsfunktionen bietet, kann ihre Umsetzung Herausforderungen mit sich bringen. Man sollte sich dieser potenziellen Schwierigkeiten bewusst sein, während man Cloud-Sicherheitsstrategien entwickelt:

- Zugriffskontrollkomplexität: Da viele Mitarbeiter und Dritte Zugriff auf Cloud-Ressourcen benötigen, kann die Verwaltung von Berechtigungen und die Sicherstellung minimaler Zugriffsrechte bei großem Umfang unübersichtlich werden. Eine klare Implementierung robuster Identitäts- und Zugriffsverwaltungsrichtlinien ist unerlässlich.

- Verwaltung der Verschlüsselung: Google erleichtert die Verschlüsselung, aber es ist wichtig, festzulegen, welche Daten verschlüsselt werden sollen, wie Schlüssel verwaltet werden und wie die Verschlüsselung auf jeder Ebene ordnungsgemäß umgesetzt werden kann.

- Mangelnde Transparenz: Mit zunehmender Komplexität von Cloud-Umgebungen, die verschiedene Dienste, Regionen und Konfigurationen umfassen, kann es herausfordernd sein, eine umfassende Transparenz über den Sicherheitsstatus aufrechtzuerhalten. Zentralisierte Protokollierung, Überwachung und Governance-Kontrollen sind dabei von entscheidender Bedeutung.

Obwohl diese Herausforderungen nicht unüberwindbar sind, erfordern sie dennoch vorausschauende Planung und Aufmerksamkeit, um sie zu bewältigen.

Effektive Vorgehensweise: Bewährte Sicherheitsstrategien in Google-Umgebungen

Sicherheitsmaßnahmen stellen einen kontinuierlichen Prozess dar. Um eine zuverlässige Sicherheit in der Google Cloud zu gewährleisten, sind Aufmerksamkeit, Fachkenntnisse und die konsequente Anwendung bewährter Methoden erforderlich.

Verständnis für das Konzept der geteilten Verantwortung

Das geteilte Verantwortungsmodell ist ein fundamentales Konzept der Google-Cloud-Sicherheit, das klare Sicherheitspflichten für jedes Servicemodell zwischen Anbieter und Benutzer definiert. Google übernimmt dabei die Sicherheit der Cloud-Infrastruktur, Hardware, Software und Netzwerke, während die Verantwortung für die Sicherung von Cloud-Daten, Anwendungen und Konfigurationen bei den Benutzern liegt.

Bei Software as a Service, wie beispielsweise Gmail, trägt Google die volle Verantwortung für die Sicherheit der zugrundeliegenden Infrastruktur, Anwendungen und Daten. Platform as a Service, wie die App Engine, sieht vor, dass Google sich um niedrigere Ebenen wie die Netzwerksicherheit kümmert, während Kunden für die Sicherheit bereitgestellter Anwendungen und Daten verantwortlich sind. Bei Infrastructure as a Service (wie der Compute Engine) sichert Google lediglich das zugrundeliegende Netzwerk und die Hardware, während Kunden für alles verantwortlich sind, was in den virtuellen Maschinen bereitgestellt wird.

Das Verständnis dieser Verantwortlichkeiten für jeden Dienst gewährleistet eine klare Zuweisung von Rollen und erleichtert die Governance und das Risikomanagement.

Umfassendes Cloud-Verständnis für optimale Sicherheit

Ein tiefgehendes Verständnis Ihrer Cloud-Architektur, Ressourcen und Datenflüsse bildet die Grundlage für effektive Sicherheitsmaßnahmen. Obwohl die Google Cloud integrierte Zugriffskontrollen, Segmentierung und Verschlüsselung bietet, erfordert die vollständige Nutzung dieser Funktionen spezifische Kenntnisse über Ihre individuelle Implementierung.

- Analysieren Sie präzise, wie Ihre Dienste miteinander interagieren, identifizieren Sie den Standort sensibler Daten und ermitteln Sie, wie Assets konfiguriert und verschlüsselt sind.

- Katalogisieren Sie sämtliche Cloud-Komponenten und überprüfen Sie diese regelmäßig auf veraltete Einträge.

- Setzen Sie Tools wie VPC ein, um Einblicke in Netzwerkverkehrsverläufe zwischen Ressourcen zu gewinnen.

- Nutzen Sie Cloud Asset Inventory für automatisch generierte Asset-Hierarchien und -Beziehungen.

- Kennzeichnen Sie Ressourcen ausführlich, um die Gruppierung, Überwachung und Einhaltung von Richtlinien zu erleichtern.

- Aktivieren Sie Scans zur Verhinderung von Datenverlusten in Cloud Storage, BigQuery und der DLP-API.

Die regelmäßige Aktualisierung eines Inventars aller Cloud-Assets und -Architekturen sorgt für ein situatives Bewusstsein, das für die proaktive Sicherung von Umgebungen entscheidend ist.

Erkennung interner und externer Bedrohungen

Cloud-Umgebungen sehen sich einer Vielzahl von Bedrohungen ausgesetzt, sei es durch Insider oder externe Akteure.

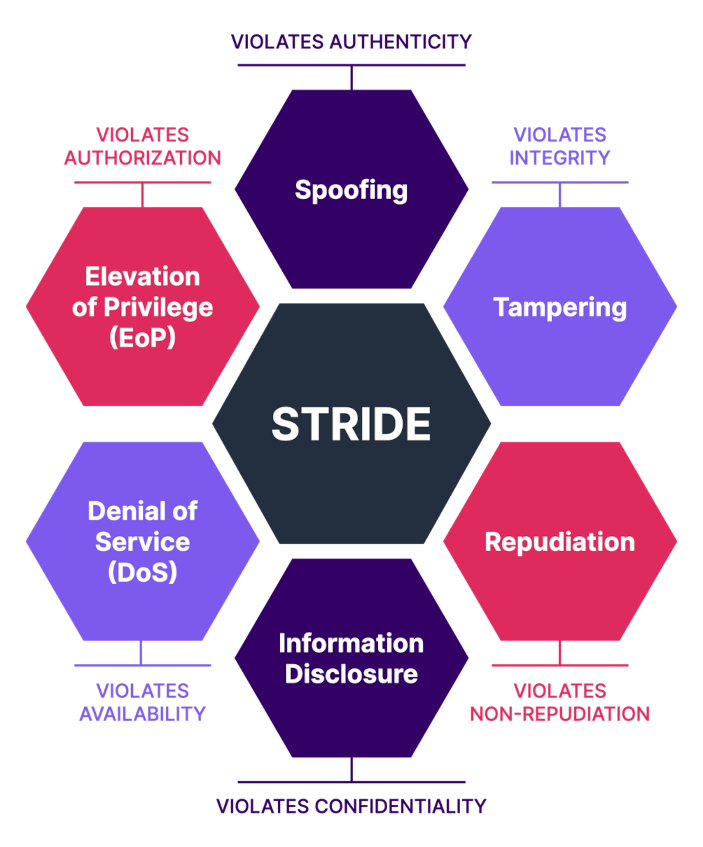

- Identifizieren Sie potenzielle Angriffsvektoren mithilfe von Modellen wie STRIDE, die Spoofing, Manipulation, Verleugnung, Verletzung der Privatsphäre oder Datenpanne, Verweigerung des Dienstes und Rechteausweitung umfassen (Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service und Elevation of Privilege).

- Achten Sie auf unbefugten Datenzugriff, unterbrochene Dienste und das Einschleusen von Schadcode.

Google Cloud Armor filtert DDoS-Verkehr heraus, während Cloud IAM vor dem Missbrauch von Insiderrechten schützt. Durch Scans können Spezialisten Fehlkonfigurationen identifizieren, und die Bedrohungsmodellierung verbessert die Sichtbarkeit von Risiken und gibt Aufschluss über Prioritäten zur Risikominderung.

Verwaltung des Zugriffs mit den geringsten Berechtigungen

Die Grundlage für sichere und konforme Cloud-Umgebungen bildet ein effektives Identitäts- und Zugriffsmanagement.

- Nutzen Sie einen Zero-Trust-Ansatz mit Kontrollen wie BeyondCorp, um kontextbezogene Zugriffsrichtlinien zu implementieren.

- Setzen Sie Cloud IAM- und Cloud Identity-Tools ein, um die Berechtigungen interner Benutzer strikt auf das Nötigste zu beschränken.

- Überwachen Sie Berechtigungen kontinuierlich und eliminieren Sie unnötige Zugriffe.

- Erzwingen Sie für erweiterte Berechtigungen eine Genehmigung und Begründung.

- Implementieren Sie einen privilegierten Just-in-Time-Zugriff, der zeitlich begrenzt ist.

- Deaktivieren Sie weitreichende Rollen, die standardmäßig zu großzügig sind.

- Integrieren Sie zentralisierte Verzeichnisse mit IAM für Konsistenz.

Die korrekte Umsetzung von IAM ist entscheidend – Unternehmen sollten über die Standardeinstellungen hinausgehen und durch strikte Standards die geringsten Rechte durchsetzen, um die Auswirkungen von Verstößen zu minimieren.

Begrenzung der Gefährdung durch Zugangskontrollen

Sicherheitsmaßnahmen umfassen auch die Minimierung der Angriffsflächen im Internet. Die Virtual Private Cloud von Google ermöglicht eine präzise Kontrolle des Netzwerkverkehrs, um den Zugriff einzuschränken.

- Implementieren Sie Firewall-Regeln, die nur den notwendigen internen oder Lastausgleichsverkehr erlauben.

- Deaktivieren Sie standardmäßige öffentliche IP-Adressen und weisen Sie diese bei Bedarf restriktiv zu.

- Schalten Sie ältere Fernzugriffsprotokolle ab.

- Überprüfen Sie die Ein- und Ausstiegspunkte auf mögliche Einschränkungen.

- Begrenzen Sie Kontrollen und Berechtigungen auf das erforderliche Minimum.

- Deaktivieren Sie Dienste, die nicht aktiv genutzt werden.

- Halten Sie sensible Datenbanken und Speicher gesperrt, um unbefugten Zugriff zu verhindern.

Durch die Minimierung der Gefährdung werden Schwachstellen reduziert.

Laufende Überwachung und Alarmierung sind notwendig, um die Transparenz des Sicherheitsstatus aufrechtzuerhalten. Google Cloud Monitoring stellt bedeutende Metriken zur Verfügung, um Ressourcennutzung, Betriebszeit und mehr zu überwachen und Anomalien zu identifizieren.

- Leiten Sie Prüfprotokolle von Diensten wie Compute Engine und Cloud Storage an Cloud Logging weiter, um eine zentrale Analyse, langfristige Speicherung und Warnmeldungen zu ermöglichen.

- Nutzen Sie Dienste wie Event Threat Detection und Security Command Center, um verdächtige Aktivitäten aufzudecken, die eine nähere Untersuchung erfordern.

- Führen Sie regelmäßige Schwachstellenscans durch, um Fehlkonfigurationen oder nicht gepatchte Assets zu erkennen.

- Beauftragen Sie dediziertes Sicherheitspersonal, das aktiv nach Problemen Ausschau hält und rasch auf Vorfälle reagiert, bevor sie eskalieren.

- Richten Sie relevante Benachrichtigungen und Dashboards ein, um kontinuierlich Erkenntnisse zu gewinnen.

Diese Maßnahmen, zusammen mit schnellen Reaktionsmöglichkeiten, tragen wesentlich zum Schutz von Cloud-Umgebungen bei.

Mehrschichtige Verschlüsselungsstrategie

Verschlüsselung dient als grundlegender Schutzmechanismus und bildet die letzte Verteidigungslinie gegen Bedrohungen. Obwohl Google standardmäßig Daten im Ruhezustand und während der Übertragung verschlüsselt, können zusätzliche Maßnahmen seitens der Kunden den Schutz weiter verbessern.

- Klassifizieren Sie Daten nach unterschiedlichen Vertraulichkeitsstufen und wenden Sie eine mehrschichtige Verschlüsselung an, die auf diesen Klassifizierungen basiert. Dabei ist es entscheidend, die Sicherheit der Schlüssel zu gewährleisten.

- Erweitern Sie die Standardverschlüsselung für hochsensible Daten durch die Verwendung von kundenverwalteten Verschlüsselungsschlüsseln im Key Management Service. Dies betrifft verschiedene Datenbereiche wie Datenbanken, Cloud Storage-Buckets und Compute Engine-Festplatten.

- Bevor Sie sensible Daten in Cloud-Dienste integrieren, fordern Sie die Verschlüsselung an und beschränken Sie den Zugriff auf die Schlüssel über IAM auf autorisierte Mitarbeiter.

Präzise Überwachung ermöglicht es Ihnen zu erkennen, wer versucht, auf Daten zuzugreifen und

sie zu entschlüsseln. Obwohl Verschlüsselung grundlegend ist, erfordert sie technisches Fachwissen, um potenzielle Fallstricke wie unverschlüsselte Daten und fehlerhaft verwaltete Schlüssel zu vermeiden.

Effektives Management von Sicherheitslücken

Fortlaufende Identifikation sowie Behebung von Sicherheitslücken spielen im gesamten Prozess eine wesentliche Rolle.

- Führen Sie regelmäßige Penetrationstests und Red-Team-Übungen durch, um realistische Angriffsszenarien zu simulieren.

- Nutzen Sie den Web Security Scanner von Google, um Anwendungsschwachstellen vor der Implementierung aufzudecken.

- Führen Sie häufige Schwachstellenscans durch, um nicht gepatchte Systeme oder Fehlkonfigurationen zu erkennen.

- Priorisieren Sie die Behebung anhand der kritischen Bedeutung mithilfe eines Risikobewertungsrahmens.

- Halten Sie sich über neue Bedrohungen und Exploits auf dem Laufenden und aktualisieren Sie die Abwehrmaßnahmen kontinuierlich.

Effektives Schwachstellenmanagement ermöglicht die frühzeitige Erkennung von Problemen, bevor Angreifer diese ausnutzen können.

Gestaltung sicherer Netzwerkkontrollarchitekturen mit Fokus auf Firewall-Strategien

Maßnahmen zur Netzwerksicherheit, wie beispielsweise Firewalls, bieten einen grundlegenden Schutz, indem sie den Datenverkehr filtern und unerwünschten Zugriff blockieren. Google Cloud Firewall-Regeln erlauben oder blockieren Verbindungen basierend auf IP, Port, Tags und anderen Kriterien. Standard-Firewallregeln beschränken den gesamten eingehenden Datenverkehr.

- Planen Sie die zulässigen Regeln entsprechend den Anwendungsanforderungen sorgfältig.

- Strukturieren Sie Umgebungen in Subnetze und setzen Sie restriktive Firewalls zwischen ihnen ein.

- Ergänzen Sie die Verteidigung durch den Einsatz von Tools wie Cloud Armor für den Schutz vor DDoS-Angriffen.

- Minimieren Sie den weitreichenden Zugriff auf ältere Netzwerke.

- Überwachen Sie den Verkehrsfluss und abgelehnte Verbindungen auf Anomalien.

Eine robuste Netzwerkkontrollarchitektur verhindert unbefugte seitliche Bewegungen und Datenverluste.

Optimierung von Sicherheitsrichtlinien

Durch eine zentralisierte Sicherheitsgovernance und die Festlegung von Standards erreicht man Konsistenz.

- Nutzen Sie bewährte Frameworks wie NIST, um Leitlinien und Verfahren zu entwickeln.

- Etablieren Sie interne Sicherheitsexperten und Incident-Response-Teams.

- Definieren Sie sichere Konfigurationsstandards für jeden Dienst und schreiben Sie deren verbindliche Anwendung vor.

- Automatisieren Sie die Umsetzung von Richtlinien und Kontrollen

- Integrieren Sie Sicherheitsmaßnahmen in CI/CD-Pipelines.

- Stellen Sie Schulungsmaterial bereit und führen Sie Simulationen durch, um die Bereitschaft zu bewerten.

Durch die Bündelung von Sicherheitsrichtlinien, Standards und Dashboards erhalten Sie einen umfassenden Überblick über alle wichtigen Prozesse.

Automatisierung der Sicherheits-Governance im großen Umfang

Manuelle Ansätze zur Sicherheit in der Cloud stoßen rasch an ihre Grenzen, insbesondere wenn es um verschiedene Regionen, Dienste und komplexe Konfigurationen geht.

- Priorisieren Sie Automatisierung, indem Sie Infrastructure as Code und Tools zur Durchsetzung von Richtlinien nutzen.

- Formulieren Sie Richtlinien als Code für die Versionskontrolle und Peer-Reviews. Identifizieren Sie nicht konforme Ressourcen und korrigieren Sie Einstellungen automatisch.

- Verwalten Sie Firewall-Regeln und Zugriffskontrollen zentral mithilfe von Automatisierung.

- Nutzen Sie Orchestrierungsplattformen, um Konfigurationen durchzusetzen.

- Planen Sie regelmäßige Scans und Aktualisierungen der Richtlinien.

Automatisierung gewährleistet Konsistenz, entlastet das Personal und minimiert menschliche Fehler.

Schulungen zum Sicherheitsbewusstsein

Technische Kontrollen allein können nicht die vollständige Sicherheit von Cloud-Umgebungen gewährleisten. Regelmäßige Schulungen zum Sicherheitsbewusstsein für alle Mitarbeiter sind entscheidend, um die organisatorische Bereitschaft zu gewährleisten.

- Stellen Sie Ressourcen bereit, die sich mit aktuellen Bedrohungen, der korrekten Nutzung von Tools und den Meldungsverfahren befassen.

- Führen Sie simuliertes Phishing und Social-Engineering-Tests durch, um die Aufmerksamkeit hochzuhalten.

- Setzen Sie obligatorische Schulungsauffrischungen für Personen mit Cloud-Zugriff durch.

- Beheben Sie schnell identifizierte Schwachstellen aus den Schulungsbewertungen.

- Benennen Sie Ansprechpartner für die Beratung zu sicheren Konfigurationen und zur Reaktion auf Vorfälle.

- Fördern Sie eine Kultur der gemeinsamen Verantwortung für die Sicherheit in der Cloud.

Eine aufmerksame und gut geschulte Belegschaft stärkt die Abwehrkräfte erheblich.

Robuste Multi-Faktor-Authentifizierung

Die Multi-Faktor-Authentifizierung stellt einen entscheidenden Schutz vor Konto-Gefährdung dar.

- Setzen Sie MFA für sämtlichen administrativen und privilegierten Benutzerzugriff durch.

- Nutzen Sie integrierte MFA-Optionen wie Sicherheitsschlüssel und Einmalcodes via SMS, E-Mail oder Apps.

- Integrieren Sie für eine adaptive Steuerung kontextbezogene Richtlinien von Cloud Identity, um MFA basierend auf Risikofaktoren wie dem Benutzerstandort anzupassen.

- Reduzieren Sie die Abhängigkeit von SMS- und E-Mail-Codes, die potenziell abgefangen werden können.

- Integrieren Sie den zentralen Identitätsanbieter in lokale Verzeichnisse.

- Bleiben Sie über neue Standards wie FIDO2/WebAuthn auf dem neuesten Stand.

MFA erhöht die Hürden für Angreifer erheblich, da für den Zugriff mehrere Faktoren erforderlich sind, die über Passwörter und Benutzernamen hinausgehen.

Abwehr von DDoS-Angriffen

Denial-of-Service-Angriffe können Dienste erheblich stören, indem sie die Infrastruktur überlasten und Anwendungen zum Absturz bringen.

- Greifen Sie auf die globale Netzwerkkapazität von Google zurück, um selbst gegen die größten DDoS-Angriffe geschützt zu sein.

- Setzen Sie Cloud Armor-Richtlinien ein, um gängige DDoS-Muster zu filtern und gleichzeitig legitimem Datenverkehr den Zugang zu ermöglichen.

- Verteilen Sie die Verkehrslast durch Lastenausgleich auf verschiedene Regionen, um Engpässe zu verhindern.

- Achten Sie auf ungewöhnliche Spitzen bei der Rechenleistung oder Bandbreitennutzung, die auf einen laufenden Angriff hinweisen könnten.

- Richten Sie Überwachungswarnungen für Verfügbarkeit und Leistung ein, um Anomalien schnell zu erkennen.

- Halten Sie manuelle oder automatisierte Abhilfemaßnahmen bereit.

Es ist wichtig, aufmerksam gegenüber DDoS-Bedrohungen zu bleiben, da sie den Betrieb beeinträchtigen könnten, wenn keine wirksamen Abwehrmaßnahmen ergriffen werden.

Integration von Sicherheit in DevOps-Pipelines

Die Integration von Sicherheitskontrollen direkt in CI/CD-Pipelines ist entscheidend, um die Vorteile der DevOps-Geschwindigkeit effektiv zu nutzen.

- Führen Sie sowohl statische als auch dynamische Codeanalysen durch, um Fehler bereits in einem frühen Stadium zu identifizieren.

- Überprüfen Sie Infrastructure-as-Code-Vorlagen auf mögliche Fehlkonfigurationen und implementieren Sie Sicherheitstests sowie Schwachstellenscans in verschiedenen Phasen der Pipeline.

- Integrieren Sie Abhilfeprozesse und Genehmigungsgates, um Probleme noch vor der Produktionsphase zu beheben.

- Gewähren Sie Sicherheitsteams ein Vetorecht bei als riskant eingestuften Änderungen.

- Automatisieren Sie die Durchsetzung von Richtlinien und das Konfigurationsmanagement.

- Nutzen Sie das Google Cloud Security Command Center als nützliche Ressource für kontinuierliche Transparenz.

Durch eine nahtlose Integration von Sicherheitsmaßnahmen in Entwicklungs- und Bereitstellungsprozesse können Risiken minimiert und Reibungsverluste reduziert werden.

Fazit

Angesichts der zunehmenden Geschwindigkeit der Cloud-Einführung bleibt die Sicherheit von höchster Bedeutung. Durch die Integration der Sicherheitsexpertise von Google und die Einhaltung bewährter Praktiken im Bereich Zugriffskontrolle, Verschlüsselung, Überwachung, Automatisierung und mehr können Unternehmen robuste Abwehrmaßnahmen entwickeln, die ihren spezifischen Anforderungen entsprechen.

Für den Fall, dass Sie diese Praktiken nicht eigenständig umsetzen können, sollten Sie in Erwägung ziehen, eine Webentwicklung-Agentur zu finden. Solche IT-Anbieter verfügen über

Sicherheitsexperten, die Ihnen dabei helfen können, wirksame Sicherheitsmaßnahmen zu implementieren.

Durch konzentrierte Anstrengungen und Engagement für grundlegende Sicherheitsprinzipien können Unternehmen ihre Cloud-Reise mit Zuversicht fortsetz

GoogleWatchBlog bei Google News abonnieren | GoogleWatchBlog-Newsletter