Android/LockerPin.A: Neuer Trojaner für Android verschafft sich Admin-Rechte und erpresst den Nutzer

Derzeit verbreitet sich in den USA ein Trojaner für Googles Betriebssystem Android, der sich besonders tief ins System einnistet und dem Nutzer kaum eine Möglichkeit gibt, die Kontrolle über das eigene Smartphone wieder zu erlangen: Die Sicherheitsforscher von Eset haben den Trojaner auf die Bezeichnung Android/LockerPin.A getauft und geben einen genauen Einblick in die Vorgangsweise der sehr hinterhältigen App. Diese ändert den PIN-Code des Smartphones und soll sich angeblich erst durch die Zahlung von 500 Dollar wieder entfernen lassen.

Es gibt schon eine ganze Reihe von bösartiger Software für Android, doch die meiste lässt sich relativ einfach wieder über eine Deinstallation oder über spezielle Antiviren-Software wieder entfernen – doch der jetzt aufgetauchte Trojaner macht es dem Nutzer deutlich schwerer bis unmöglich: Android/LockerPin.A verschafft sich zuerst Administrator-Rechte und kann sich dann so tief einnisten, dass auch spezielle Software ihn nicht mehr erkennt bzw. auch nicht wirkungsvoll entfernen kann. Die Vorgangsweise zeigt auch einen großen Schwachpunkt von Android auf.

Natürlich kann sich der Trojaner nicht selbst installieren und so hohe Berechtigungen verschaffen, dazu ist immer noch der Eingriff des Nutzers erforderlich – aber dieser bemerkt in dem aktuellen Fall gar nicht, was er dort eigentlich tut. Nach der Installation möchte sich die App Admin-Rechte verschaffen und der Nutzer muss dies bestätigen – was er im Normalfall (hoffentlich) nicht tun würde. Doch die Software legt über die Betriebssystem-Abfrage ein weiteres Fenster drüber, so dass der Nutzer glaubt dass es sich nur um ein einfaches Update handelt. Die Buttons zum bestätigen stammen aber noch vom System-Dialog, so dass der Nutzer völlig unbemerkt bestätigt und dem ganzen dann Tür und Tor öffnet.

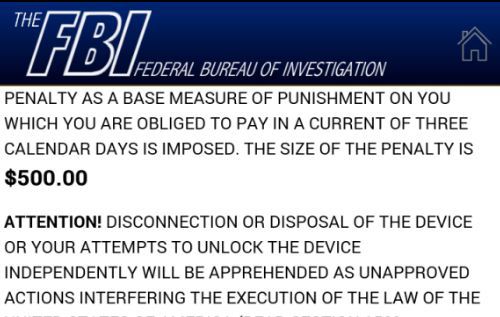

Einmal aktiv, ändert der Trojaner den PIN-Code des Smartphones und zeigt obige Meldung an, die angeblich vom FBI stammen soll. In dieser heißt es dass der Nutzer innerhalb von drei Tagen eine Strafe von 500 Dollar zahlen muss, um wieder die Kontrolle über sein Gerät zu erlangen. Da die App Admin-Rechte hat, lässt sich das ganze auch tatsächlich nicht mehr vom Nutzer rückgängig machen oder gar die App entfernen. Versucht man, der App die Admin-Rechte zu entziehen oder diese zu deinstallieren, wird eine neue PIN erstellt und das Gerät bleibt gesperrt. Auch Anti-Viren-Software wird erkannt und gezielt blockiert, so dass auch diese vorerst Machtlos gegen LockerPin.A ist.

Auch eine Deinstallation über den Debug-Modus von Android soll nicht möglich sein, da sich die App eben so tief in das System eingegraben hat. Verbreiten tut sich die App derzeit nur über inoffizielle App Stores, im Play Store ist diese natürlich nicht zu finden. Natürlich muss der Nutzer dazu auch erst einmal die Installation von externen Apps erlauben, aber dies geht eben sehr leicht und wird auch von weniger versierten Nutzern meist aktiviert. Das Entfernen von Android/LockerPin.A ist nach aktuellem Stand nur über das Rooten des Smartphones und dem Löschen der PIN-Datei oder eben über das Zurücksetzen möglich – wobei bei letzterem natürlich alle gespeicherten Daten verloren gehen.

Unter Android 6.0 Marshmallow soll eine solche Vorgehensweise übrigens nicht mehr möglich sein, da es das Betriebssystem ab dieser Version nicht mehr zulässt, dass sich ein anderes Fenster über den System-Dialog für die Berechtigungen legen kann.

[heise]

GoogleWatchBlog bei Google News abonnieren | GoogleWatchBlog-Newsletter

Zum glück gibts ja den recovery modus / fastboot modus. Dann via ADB die Daten vom Gerät runterziehen um einen Datenverlust zu vermeiden. Anschliessend das Gerät entweder via ADB oder Recovery Modus zurücksetzen und Voila, der Virus ist weg! Klar Daten zurück kopieren und Gerät neu einrichten inklusive aber der Virus ist weg!

Hat man aber Root sollte das „Wipen“ von Dalvik, System, und neues Flashen der aktuellen ROM auch ausreichen (würde ich mal sagen).

Also ich hab von solchen Viren keine Angst 😀

Gut wer sich auf inoffiziellen Appstores rumtreiber ist selber schuld….